恶意应用程序可绕过Windows安全防护

关键要点

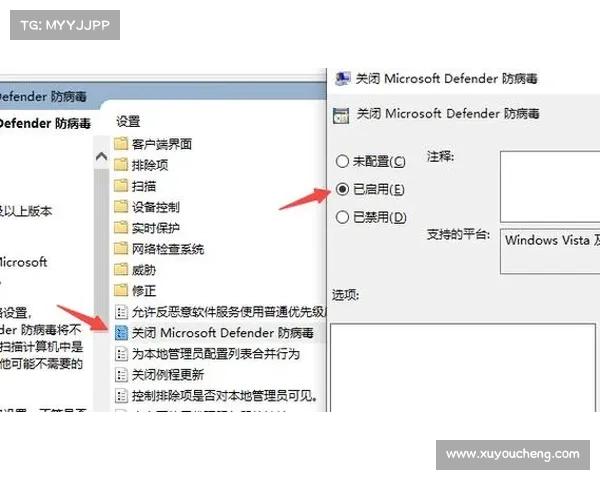

恶意应用程序可以通过多种技术绕过Windows SmartScreen和Smart App Control。攻击者已利用的“LNK Stomping”方法依赖于Windows快捷方式文件管理漏洞。Microsoft尚未解决这些潜在的安全问题,尽管已有专家提出警告。根据The Register的报道,恶意应用程序可以在不被Windows SmartScreen和Smart App Control标记的情况下被执行。攻击者已经利用其中一种技术,并且这种方式已经在过去的六年中被频繁使用。

根据Elastic Security Labs的分析,攻击者利用的“LNK Stomping”方法涉及了一个Windows快捷方式文件管理漏洞,该漏洞会忽视Windows的“网络标记”。虽然Elastic技术负责人乔德西蒙Joe Desimone已警告Microsoft这一方法容易被滥用,但其仍未对该问题作出修复承诺。

此外,攻击者还可以通过其他技术来规避基于声誉的防御。首先是“声誉劫持”Reputation Hijacking,该方法通过脚本主机修改信誉良好的程序。攻击者还可能利用“声誉播种”Reputation Seeding技术,部署看似可信的二进制文件,在满足特定条件后加以滥用。另外,“声誉篡改”Reputation Tampering涉及对某些应用代码部分的修改。

技术手段描述LNK Stomping利用快捷方式文件管理漏洞,无视Windows网络标记。声誉劫持通过脚本主机修改声誉良好的程序。声誉播种部署可信二进制文件,在满足特定条件后可被滥用。声誉篡改修改某些应用代码部分。以上信息指出了当前Windows安全防护机制的不足,同时也提醒用户在下载和运行程序时需要提高警惕,以避免潜在的网络攻击风险。

快喵加速器网址